配置 XG - 140G - TF (ONU) 光猫

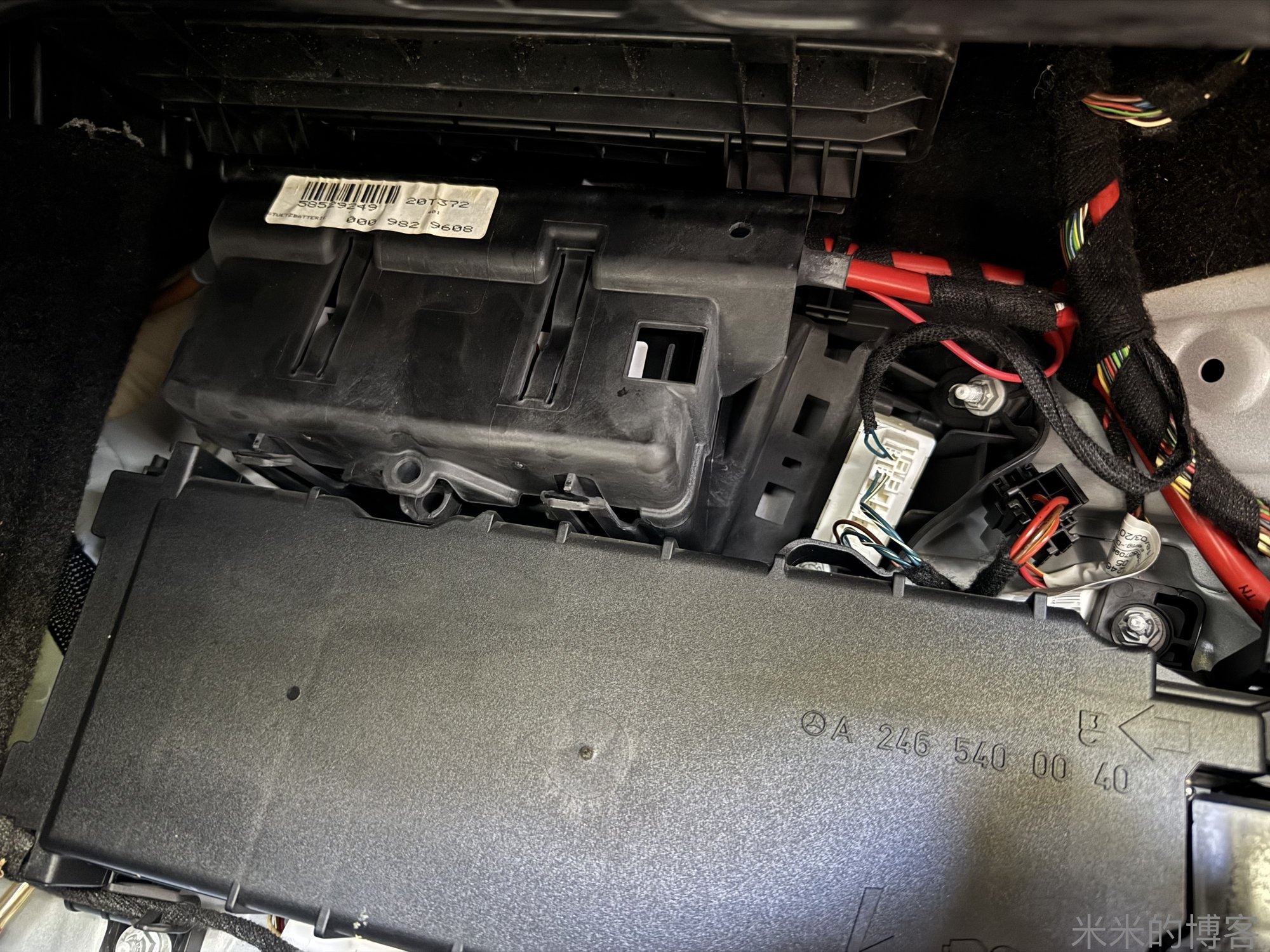

XG - 140G - TF (ONU) 是诺基亚贝尔生产的一款光猫,为电信定制版本。这款光猫支持 2.5G 网口,配置非常不错,而且闲鱼上价格已经降到 40 元左右,性价比很高。相比于 XG - 040G 等类似型号,XG - 140G - TF (ONU) 的厚度更薄,适合弱电箱环境;带有语音功能,支持安装座机。本文记录一下这款光猫的配置过程,XG - 040G 等型号的光猫也可以参考。

获取旧光猫配置

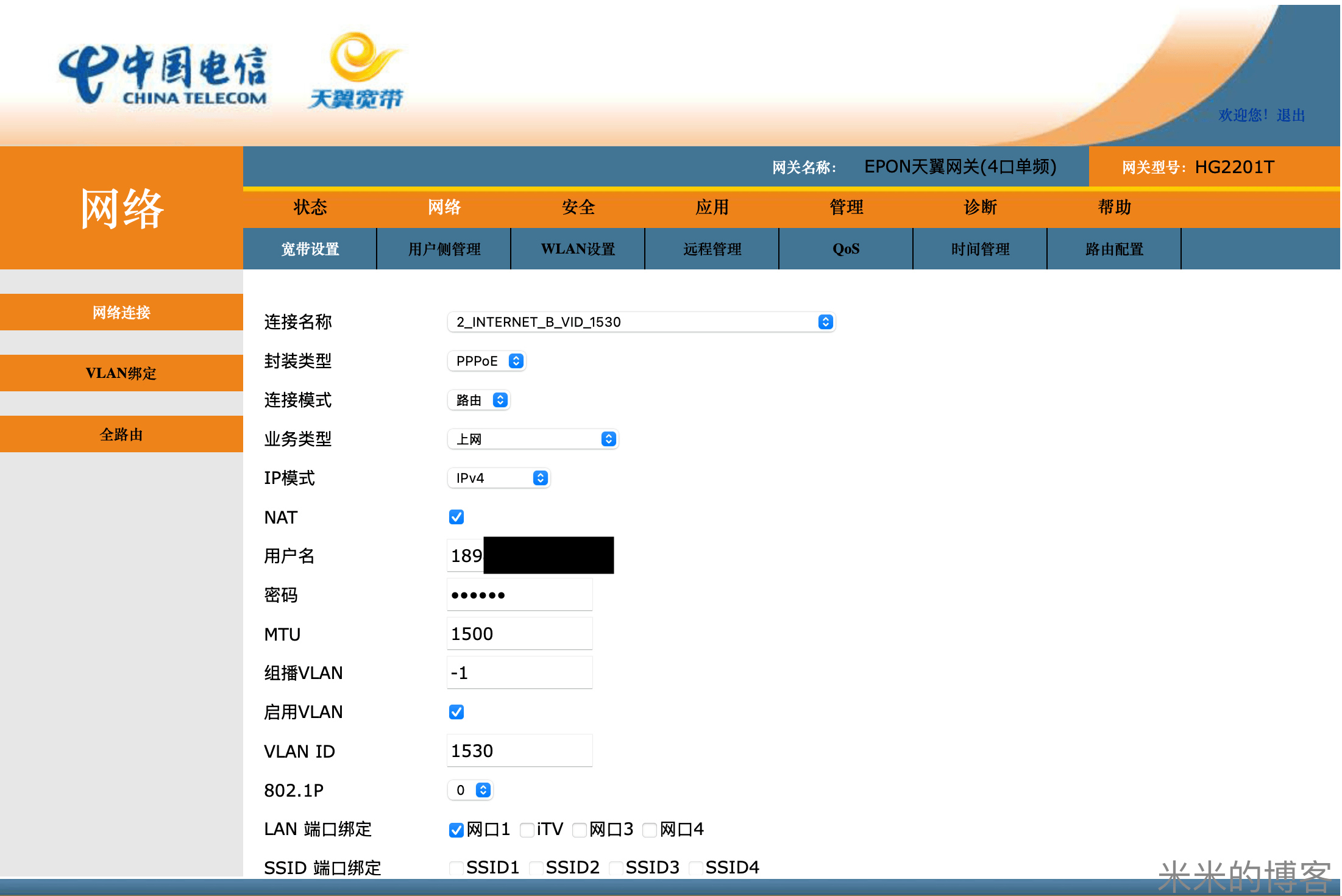

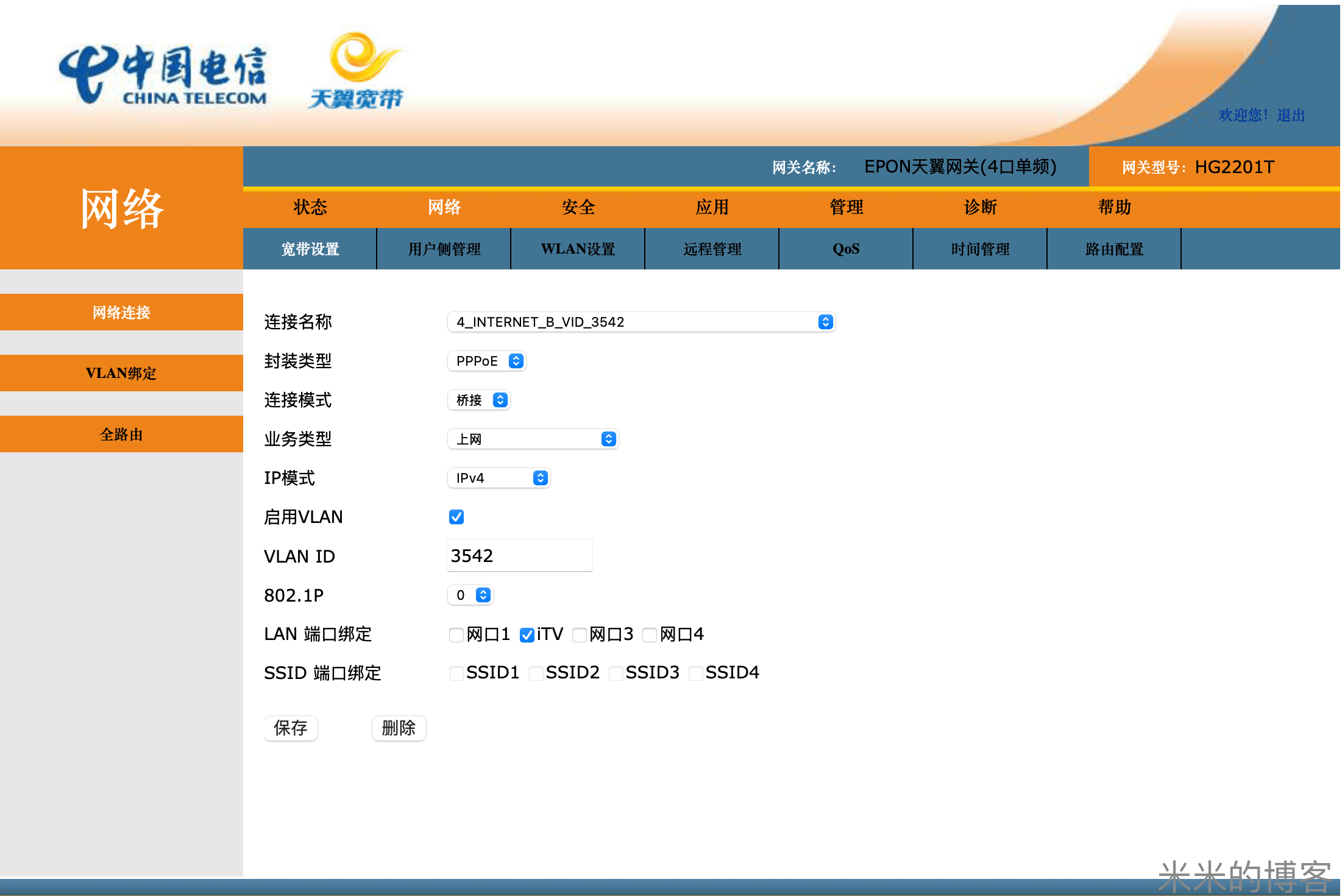

由于这款光猫非常新,一些省份没有入库,所以运营商无法远程下发配置,只能进行手工配置。为了能够正常上网,我们需要在旧光猫上获配置参数,包括旧光猫的逻辑 ID(LOID)、上网和 iTV 的 VLAN ID、PPPoE 账号和密码等。如果有旧光猫的管理员(telecomadmin)密码,可以直接登陆后台查看这些参数。如果没有管理员密码,可以联系电信的师傅帮忙查看。

配置新光猫

将新光猫接上电源和光纤,用曲别针持续按住复位按钮,直到光猫恢复出厂设置后重新上电。注意,如果按复位按钮的时间不够长,密码不会复原。然后,使用网线连接电脑和光猫的 LAN 口,通过浏览器访问192.168.1.1,使用默认管理员用户名telecomadmin和密码nE7jA%5m登录后台。

随后,访问http://192.168.1.1:8080/opid_setting.cgi,选择所在的省份。此后光猫会再次重启并恢复出厂设置。

之后,再次使用telecomadmin账户和默认密码登录后台,然后访问http://192.168.1.1:8080/system.cgi?telnet点击启用按钮,即可开启 telnet。

这款光猫的 telnet 可以用光猫背后印的useradmin用户及对应的密码登陆,但是登陆后只有普通用户权限。我们需要获取 su 密码。注意,这个 su 密码和 Web 后台的telecomadmin密码是不一样的。它也不会被运营商远程修改。

获取 su 密码

接下来,访问http://192.168.1.1:8080/dumpdatamodel.cgi,得到 XML 格式的光猫配置。在其中搜索SuPassword,可以看到一个 Base64 编码的字符串,这就是 su 密码的 AES 加密形式。我们需要将它解码成明文。笔者做了一个网页小工具,可以帮助解码,地址是:XG - 140G - TF (ONU) su 密码计算。将 Base64 字符串粘贴进去,点击解码按钮,就可以得到明文密码。这个密码之后会用到。

Web 界面配置

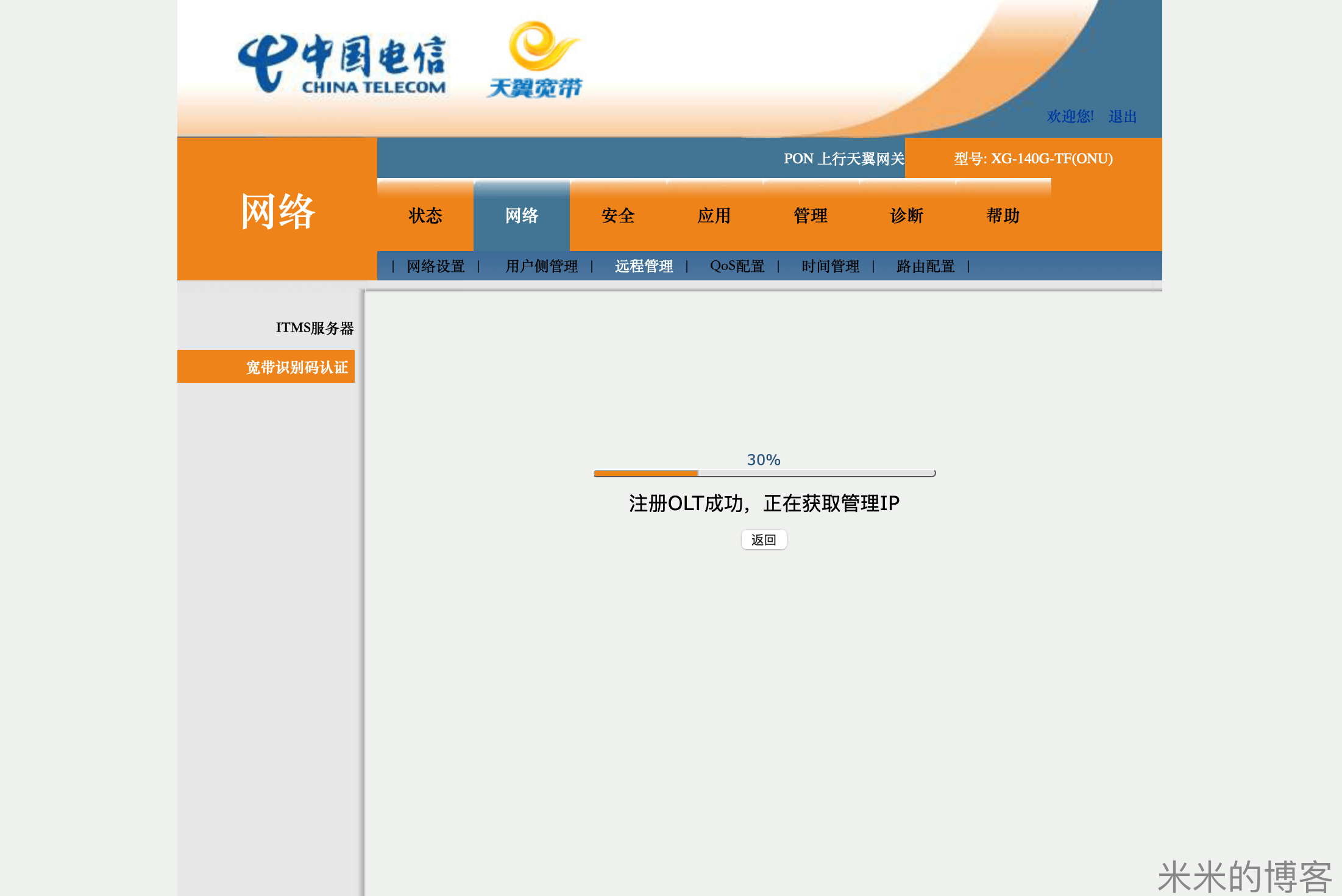

随后,进入光猫的配置界面,点击「网络」 → 「宽带设置」,然后将旧光猫的配置照搬进来即可。之后,找到「网络」 → 「远程管理」界面,选择左侧「宽带识别码认证」菜单,输入逻辑 ID(LOID)进行注册,此处密码似乎不影响,可以留空。

OLT 注册成功后,先前手工进行的网络配置就可以生效了。然而,上网功能还是受到限制。因为光猫没在运营商那里入库,会遇到 ITMS 注册失败,此时光猫会将网络请求劫持到注册页面上。这个问题需要进一步解决。

解决 ITMS 注册失败

为了避免上网出现问题,我们需要让光猫觉得自己已经注册成功。这就需要用到之前的 telnet 账户了。在命令行执行1

telnet 192.168.1.1

依次输入光猫背后印的useradmin用户及对应的密码登陆。然后,执行1

su

输入先前解码出来的 su 密码,提升到管理员权限。然后,执行1

2cfgcli -s InternetGatewayDevice.X_CT-COM_UserInfo.Status 0

cfgcli -s InternetGatewayDevice.X_CT-COM_UserInfo.Result 1

此时,光猫就可以正常工作了。如果设置了桥接模式,可以通过电脑或者主路由进行拨号。